* Windows 보안

1. Windows 특징

2. 컴퓨터 바이러스와 백신

1) 바이러스 세대별 분류

2) 바이러스 종류

3) 바이러스 감염 영역별 분류

4) 바이러스 유형별 분류

5) 바이러스 구성요소

6) Stuxnet(스턱스넷)

- 2010년 6월에 발견된 웜 바이러스

- Windows를 통해 감염되어, 지멘스 산업의 소프트웨어 및 장비를 공격

- 산업시설을 공격하는 최초의 악성 소프트웨어는 아니지만, 산업시설을 감시하고 파괴하는 악성 소프트웨어로는 최초

- 스턱스 넷의 여러 변종이 이란에 있는 5개 시설에서 발견, 웜의 공격목표는 이란의 우라늄 농축시설인 것으로 추정

- 특징: SCADA (Supervisory Control And Data Acquisition)

- 지멘스의 SCADA 시스템을 감염시켜 장비를 제어하고 감시하는 특수한 코드를 내부에 담고 있음

- 내부망에 존재하는 SCADA 시스템을 공격하기 위해 USB 및 네트워크 기반의 전파 기법을 사용

- 익스플로잇(취약점을 통해 감염시킴)을 이용하여 제작됨

- 대부분의 악성 SW와 달리, 특정 조건을 만족하지 않는 컴퓨터와 네트워크에는 해를 끼치지 않음

- 무작위로 감염된 컴퓨터에서 지멘스 SW를 발견하지 못하면 휴면상태

- 공정제어 신호를 중간 가로채 가짜신호를 보내는 중간자 공격 수행

* 인터넷 활용 보안

1. 웹브라우저 보안

1) 웹 브라우저란?

- 웹 서비스를 이용할 수 있도록 하는 웹 클라이언트 프로그램

- HTML(Hyper Text Markup Language)로 작성된 하이퍼텍스트를 웹 서버로부터 전송받아 보여주는 프로그램

- HTTP(hypertext transfer protocol), HTTPS 기능지원

- HTML, XML(eXtensible Markup Language), XHTML 지원

- GIF, PNG, JPEG 등 그래픽 파일 포맷 지원

- CSS(Cascading Style Sheet), 쿠키, 자바스크립트, DHTML, 디지털 인증서, 플러그인 지원

2) 웹 브라우저 속성

(1) 일반

(2) 보안

(3) 개인 정보

3) HTTP 프로토콜

- 웹 서버와 웹 브라우저 간 통신을 위하여 사용됨

- 요청과 응답 메커니즘으로 작동하는 프로토콜

- OSI 7 계층의 응용계층 프로토콜, 기본적으로 TCP 80 포트 사용

- HTTP는 클라이언트/서버 모델로 구성되어 있다.

- 클라이언트: 브라우저에서 원하는 HTTP 객체를 웹 서버에 요청(request)

- 서버: 브라우저가 요청한 객체에 대해서 HTTP 프로토콜을 사용해서 응답(response)

(1) HTTP 연결 메커니즘

- 연결을 계속 유지하는 것이 아니라 처리가 완료되면 연결을 해제하는 방식

- 위 단점을 극복하기 위한 4가지 방법 제공

- URL Rewriting

- Hidden Form Field: 개발자가 웹페이지의 폼을 통해 전송 (GET 또는 POST 메서드를 통해 서버에 전달)

- Cookie: 클라이언트에 저장되는 키와 값들의 작은 데이터 조각

- Session: 서버의 메모리에 저장되는 정보

(2) HTTP 요청방식

- GET 방식

- 클라이언트에서 서버로 전송된 자료가 URL에서 모두 노출될 수 있으므로 패스워드와 같은 보안 정보를 GET 방식으로 보내는 것은 위험

- 쿼리 스트링인 GET방식으로 전송할 수 있는 자료의 양은 한계가 있으므로 많은 양의 데이터를 전송하는 경우 일정 크기에서 잘릴 수 있음

- 정적인 HTML파일: 파일 내용을 화면에 보여줌

- 동적인 ASP, JSP, PHP 파일: 명령을 실행하고, 처리결과를 요청한 웹 브라우저로 전송하여 보여줌

- POST 방식

- 입력자료는 URL 뒷부분에 추가하여 전송하는 것이 아니라, HTTP헤더 안에 포함하여 전송

- Submit 버튼을 클릭하는 순간 폼의 자료는 인코딩 되어 전송되며, URL에는 보이지 않음

- 서버는 보호된 정보를 수신하게 되고 서버에서 동작하도록 요청

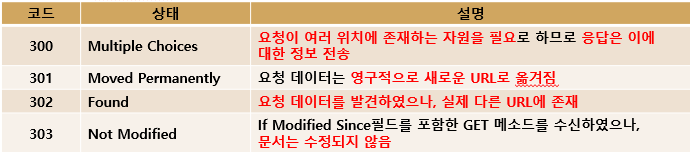

(3) HTTP 상태코드

4) 웹브라우저 보안 프로토콜: s-HTTP, SSL

(1) S-HTTP (Secure HTTP)

- 보안기능이 추가된 HTTP

- 암호화되고 전자서명 포함

- 프로토콜 지시자로 “shttp”사용

- 하이퍼링크 앵커는 서버식별, 요구되는 암호 매개변수 지시

- SSL 대안 보안 프로토콜

- OSI 7 계층의 응용계층 프로토콜

- 기본적으로 80번 포트 사용

- S-HTTP를 수용하는 웹 서버와 웹 브라우저 프로그램이 별도로 필요

- 기밀성, 무결성, 송신자 인증, 송신 부인방지, 접근통제 등의 보안서비스 제공

(2) SSL (Secure Socket Layer)

- Netcape사에서 개발

- 인터넷을 통한 사용자의 메시지를 안전하게 전송하기 위한 보안 프로토콜

- 비밀키 공유를 위하여 공개키 알고리즘 사용(x.509 인증서 지원)

- 프로토콜 지사자로 “https”사용

- OSI 7 계층의 전송 계층과 응용 계층 사이에 동작

- 기본적으로 TCP443 포트 사용

- 비밀성, 무결성, 인증 등 세 가지 보안서비스를 제공

- 효율성을 위하여 데이터 압축기능 제공

(3) S-HTTP vs SSL

| 구분 | S-HTTP | SSL |

| 보호 범위 | 웹에만 적용 | Telnet, FTP 등 응용 프로토콜 지원 |

| 인증방식 | 서버와 클라이언트 각각 인증서 필요 | 클라이언트 인증이 선택적 |

| 인증서 | 클라이언트에서 인증서 보낼 수 있음 | 서버에서만 인증할 수 있음 |

| 암호화와 인증 단위 | 메시지 단위 | 서비스 단위 |

| 연결 주소 | shttp:// | https:// |

2. 메일 클라이언트 보안

1) Outlook 및 Outlook Express 보안

- 사용자가 공격자의 뉴스그룹 방문 시 아웃룩 익스프레스에 악성 스크립터가 설치되어 사용자의 컴퓨터를 제어할 수 있는 공격에 노출

- 공격자가 악성 스크립트를 메일에 첨부하여 전송하면, 메일을 확인하거나 읽는 순간 악성 스크립트가 실행되어 공격에 노출

(1) 메일 필터링 기법

- [도구]-[메시지 규칙] 기능을 이용하여 메일, 뉴스 필터링 가능

- 보낸 사람 차단 목록기능을 이용

- 제목, 내용, 첨부파일 등에 대한 메시지 규칙을 설정하여 필터링 가능

- 메일 주소 또는 도메인으로 메일차단 가능

(2) 첨부파일 보안: 메일 주소 및 메일 제목을 확인하여 불필요한 메일 필터링

(3) PGP(Pretty Good Privacy) 활용: 파일 암호화/복호화 프로그램

* 공개 해킹도구에 대한 이해와 보안

1. 해킹 도구 - 트로이목마

- 자기 복제 능력이 없음

- 프로그램 내에 악의적인 기능을 내장하여 유포

- 그 프로그램 자체로 위장하여 유포

1) 트로이목마 기능

| 드롭퍼 | 대상 시스템에 악성코드를 설치하기 위해 설계된 프로그램 |

| 다운로더 | 지정된 웹 사이트에 접속하여 추가적인 악성코드를 다운로드 |

| 패스워드 스틸러 | 사용자 계정 및 비밀번호를 외부로 유출 |

| 프록시 | 프록시 설정을 변경하거나 프록시를 사용 |

| 클리커 | 오류 메시지나 광고를 통해 사이트 접속을 유도 |

| 스파이 | 각종 시스템 정보를 위부로 유출하기 위해 제작 |

| 익스플로잇 | 취약점을 통해 감염시키는 것이 주목적 |

2) 트로이목마 종류와 특징

| 넷버스 | 12,345번 포트사용, 가장 사용하기 쉽고 유포하기 쉬운 트로이목마 |

| 백오리피스 | 31,337번 포트사용, 가장 유명하여 제거 도구가 많은 트로이목마(원격관리를 위해 개발 프로그램) |

| 스쿨버스 | 54,321번 포트사용, 다른 컴퓨터에 접속하여 대상 컴퓨터를 제어하는 트로이목마 |

| Executor | 80번 포트사용, 감염된 컴퓨터의 시스템 파일을 삭제하여 시스템을 파괴하는 트로이 목마 |

| Silencer | 1,001번 포트사용, 제거 도구는 나와 있지 않음 |

| Striker | 2,565번 포트사용, 감염된 시스템을 사용할 수 없도록 만들어 버림, 시스템드라이브/하드파괴 |

2. 크래킹 도구 (특정 목표에 피해를 주는 것을 목적으로 하는 해킹)

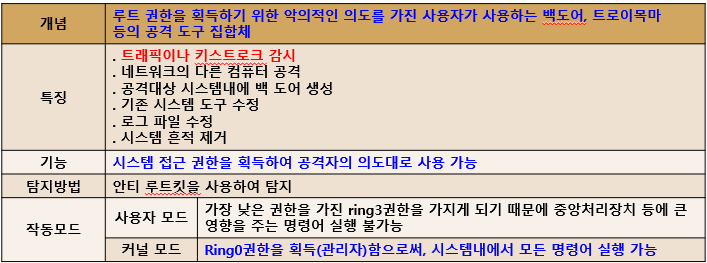

1) 루트킷

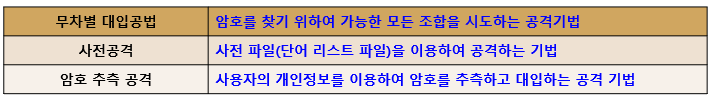

2) 패스워트 크래킹 도구 (패스워드 공격기법)

'전공수업 > 정보보안' 카테고리의 다른 글

| [정보보안] 네트워크 보안 (2) - 제로데이, 피싱, 파밍, 스미싱, 랜섬웨어, 사회공학적 공격 (0) | 2025.04.24 |

|---|---|

| [정보보안] 네트워크 보안 - DoS, DDoS, DRDoS, APT 공격 (0) | 2025.04.21 |

| [정보보안] 네트워크의 이해 (0) | 2025.04.21 |

| [정보보안] 서버 보안 (0) | 2025.04.20 |

| [정보보안] 시스템보안 운영체제 (0) | 2025.04.20 |

댓글