728x90

반응형

SMALL

* WSL2에서 iptables & Fail2Ban으로 SSH IP 수동 차단

1. iptables & Fail2Ban 설치

2. iptables로 특정 IP 차단하기

192.168.1.100을 차단하고 차단 IP 목록 확인.

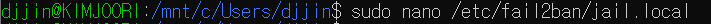

3. Fail2Ban 설정 파일 편집

fail2ban 설정 변경을 위해 설정 파일로 들어가기.

Fail2Ban의 SSH 관련 jail 설정을 /etc/fail2ban/jail.local 파일에 추가.

- enabled = true → SSH 공격 감지 기능 활성화

- port = ssh → SSH(포트 22)에서 로그인 실패를 감지

- filter = sshd → SSH 로그를 분석하는 필터 적용

- logpath = /var/log/auth.log → SSH 로그인 실패 로그를 감시

- bantime = 3600 → 차단된 IP는 1시간 동안 접근 불가

- findtime = 600 → 10분 동안 (findtime)

- maxretry = 3 → 로그인 실패 3회 이상이면 차단

4. Fail2Ban 재시작 및 상태 확인

Fail2Ban 재시작 및 상태 확인

Active: active (running)이면 정상.

5. SSH 서버 설치 및 활성화

SSH 로그인 실패를 감지하려면 먼저 SSH 서버를 실행해야 하기 때문에, ssh 서버 설치.

서버 활성화, WSL2 부팅 시 자동 실행 설정.

SSH 서버 상태 확인 - Active(running)으로 정상 활성화 완료.

WSL2에서 SSH 포트 확인.

Fail2Ban이 SSH 로그인 실패를 감지하려면 SSH가 정상적으로 실행되고 있어야 한다.

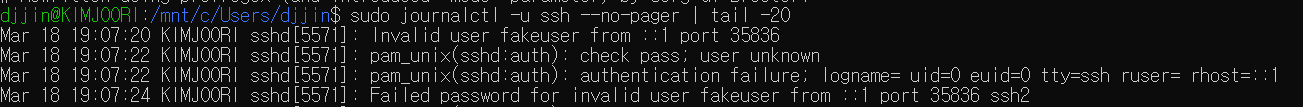

6. SSH 로그인 실패 탐지 테스트

실제 SSH 로그인 실패 로그 확인.

Fail2Ban이 이 로그를 감지하도록 failregex 패턴과 로그 패턴 일치시켜야 한다.

(필터 파일에 failregex 패턴 추가 또는 수정 필요)

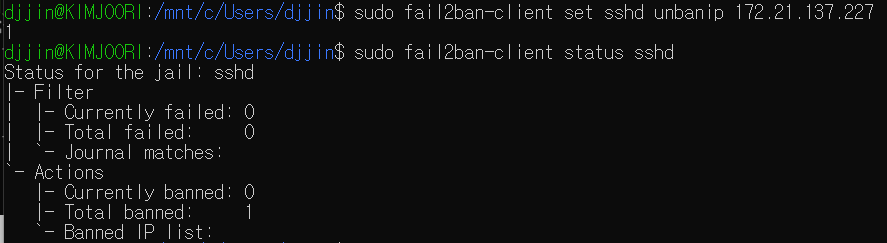

7. Fail2Ban 수동 IP 차단 테스트

현재 리눅스에서 내 ip 확인, 차단, 차단 목록확인.

차단 해제하고, Currently banned: 0으로 변경된 것 확인.

끝.

728x90

반응형

LIST

'Linux' 카테고리의 다른 글

| [WSL2/Docker/Prometheus+Grafana] 서버 모니터링 환경 구축 (0) | 2025.04.15 |

|---|---|

| Windows와 Ubuntu(VMware) 간 공유 폴더 설정 (0) | 2025.04.14 |

| Ubuntu에 VS Code 설치 (0) | 2025.03.21 |

| [VMware] Windows Server 2019 설치 및 기본 설정 (0) | 2025.03.17 |